Ist der sichere Fernzugriff auf Ihre IoT-Geräte (Internet of Things) eine ständige Herausforderung? Die Antwort liegt in P2P SSH (Peer-to-Peer Secure Shell), einer leistungsstarken Technologie, die das Potenzial hat, die Art und Weise, wie wir uns mit unserer vernetzten Welt verbinden und sie verwalten, grundlegend zu verändern.

Die Landschaft des IoT wächst rasant, und Geräte durchdringen jeden Aspekt unseres Lebens, von intelligenten Häusern bis hin zu industriellen Automatisierungssystemen. Diese rasante Verbreitung bringt jedoch erhebliche Herausforderungen mit sich, insbesondere in Bezug auf Sicherheit und effiziente Verwaltung. Traditionelle Methoden des Fernzugriffs stoßen oft an ihre Grenzen und kämpfen mit Schwachstellen, Latenzproblemen und Einschränkungen der Skalierbarkeit. Hier kommt P2P SSH ins Spiel, eine elegante Lösung, die einen optimierten, sicheren und leistungsstarken Ansatz für die Verbindung zu Ihren IoT-Geräten bietet, insbesondere solchen, die die vielseitige Raspberry Pi-Plattform nutzen.

| Information | Details |

|---|---|

| Technologie | P2P (Peer-to-Peer) SSH |

| Kernfunktion | Sicherer Fernzugriff und Verwaltung von IoT-Geräten |

| Wichtigste Vorteile | Erhöhte Sicherheit durch Verschlüsselung und Authentifizierung, Skalierbarkeit für große Installationen, geringe Latenz, verbesserte Fehlertoleranz |

| Anwendungsfälle | Smart Home Automation, industrielles IoT, Remote Server Management |

| Zugrundeliegende Protokolle | SSH, verschiedene Verschlüsselungs- und Authentifizierungsmethoden |

| Gerätekompatibilität | Raspberry Pi und eine breite Palette anderer Geräte |

| Netzwerkarchitektur | Direkte Peer-to-Peer-Verbindungen, wodurch zentrale Server überflüssig werden |

| Referenz | Remote.it |

Um die Feinheiten von P2P SSH zu verstehen, insbesondere im Kontext der Sicherung von IoT-Geräten per Fernzugriff, ist ein tieferes Eintauchen in die zugrunde liegenden Mechanismen und die Vorteile erforderlich. Dies beinhaltet die Untersuchung, wie Schlüsselpaare generiert, SSH-Einstellungen konfiguriert und sichere Verbindungen hergestellt werden. Wir werden uns auch ansehen, wie Lösungen wie RemoteIoT die Tools und die Infrastruktur für eine nahtlose und sichere Geräteverwaltung bereitstellen.

- Free Movie Streaming Is Entertainment Without Paywalls Possible

- Beyond Netflix Why Downloaded Movies Still Reign Supreme Guide

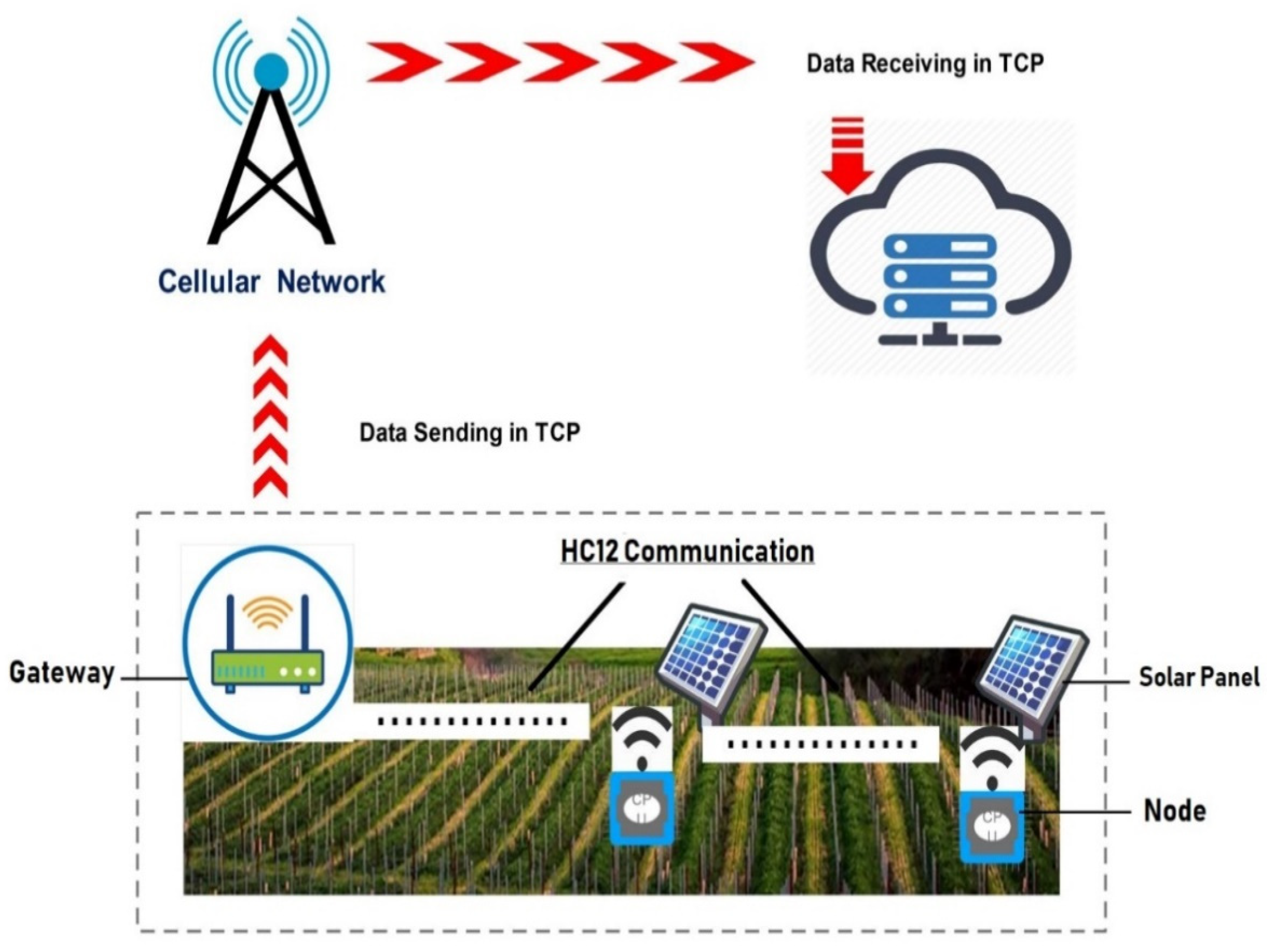

Bevor wir uns mit den technischen Details befassen, ist es wichtig, die Grundprinzipien zu verstehen, die P2P SSH antreiben. P2P SSH stellt im Wesentlichen sichere Verbindungen zwischen Geräten direkt her, ohne dass zentrale Server oder Vermittler erforderlich sind. Dieses direkte Kommunikationsmodell bringt mehrere Vorteile mit sich, darunter erhöhte Geschwindigkeit, reduzierte Latenz und verbesserte Widerstandsfähigkeit gegen potenzielle Ausfallpunkte. Im Gegensatz zu herkömmlichen Client-Server-Architekturen, die zu Engpässen und Schwachstellen werden können, fördert P2P SSH eine verteiltere und robustere Netzwerktopologie. Dies ist besonders vorteilhaft in Szenarien mit einer großen Anzahl von Geräten, wie z. B. Smart Cities, industrielle IoT-Bereitstellungen oder sogar groß angelegte Hausautomationssysteme.

Einer der wichtigsten Aspekte von P2P SSH ist die inhärente Sicherheit. Durch die Nutzung fortschrittlicher Verschlüsselungs- und Authentifizierungsprotokolle stellt P2P SSH sicher, dass alle zwischen Geräten übertragenen Daten vor unbefugtem Zugriff geschützt sind. Dies ist in Umgebungen, in denen sensible Daten verarbeitet werden, wie z. B. im Gesundheitswesen, im Finanzwesen und bei Behördenanwendungen, von entscheidender Bedeutung. Sichere Verbindungen sind das Fundament jeder IoT-Bereitstellung. P2P SSH stellt eine deutliche Abkehr von den traditionellen zentralisierten Architekturen des IoT dar. Es bietet Vorteile wie Skalierbarkeit, geringe Latenz und verbesserte Fehlertoleranz. Darüber hinaus ist die Möglichkeit, robuste Schlüsselverwaltungssysteme zu implementieren, von größter Bedeutung für eine sichere P2P SSH-Einrichtung. Dies umfasst das Generieren starker Schlüsselpaare, das Verwalten ihres Lebenszyklus und das sichere Verteilen an alle Geräte in Ihrem Netzwerk. Lösungen wie RemoteIoT umfassen Funktionen, die eine zentrale SSH-Schlüsselverwaltung ermöglichen, was diesen Prozess erheblich vereinfacht und das Risiko von Schwachstellen verringert.

Lassen Sie uns die Schlüsselelemente aufschlüsseln, um zu verstehen, wie ein robustes P2P SSH-System aufgebaut ist.

- Aditi Mistry Fame Privacy The Digital Tightrope Walk

- Hdhub4u Free Movies Risks Amp Legal Alternatives To Piracy

- Schlüsselpaar-Generierung: Die Grundlage sicherer Kommunikation liegt in der Generierung eines sicheren Schlüsselpaares. Dies beinhaltet das Erstellen eines öffentlichen Schlüssels, der an alle Geräte verteilt wird, und eines privaten Schlüssels, der auf dem Gerät sicher aufbewahrt wird.

- SSH-Konfiguration: Nach der Generierung des Schlüsselpaares müssen die SSH-Einstellungen auf jedem Gerät korrekt konfiguriert werden. Dies beinhaltet die Angabe der SSH-Protokollversion, der Verschlüsselungsalgorithmen und der Authentifizierungsmethoden.

- Sichere Verbindungen: Der letzte Schritt ist die Herstellung einer sicheren Verbindung zwischen Geräten. Dies erfolgt mithilfe des SSH-Protokolls, das alle zwischen den Geräten übertragenen Daten verschlüsselt.

Angesichts der wachsenden Nachfrage nach IoT-Geräten ist es von entscheidender Bedeutung, eine Lösung zu finden, die einen sicheren und nahtlosen Fernzugriff gewährleistet. Der beste kostenlose Dienst zum sicheren Verbinden von Remote-IoT-P2P-SSH-Raspberry Pi bietet einen innovativen Ansatz für die Verwaltung Ihrer Geräte von überall auf der Welt, ohne die Sicherheit zu beeinträchtigen. Wenn Sie nach einer zuverlässigen Lösung suchen, die nicht mit hohen Preisen verbunden ist, ist es wichtig, die besten kostenlosen Remote-IoT-P2P-Optionen zu verstehen.

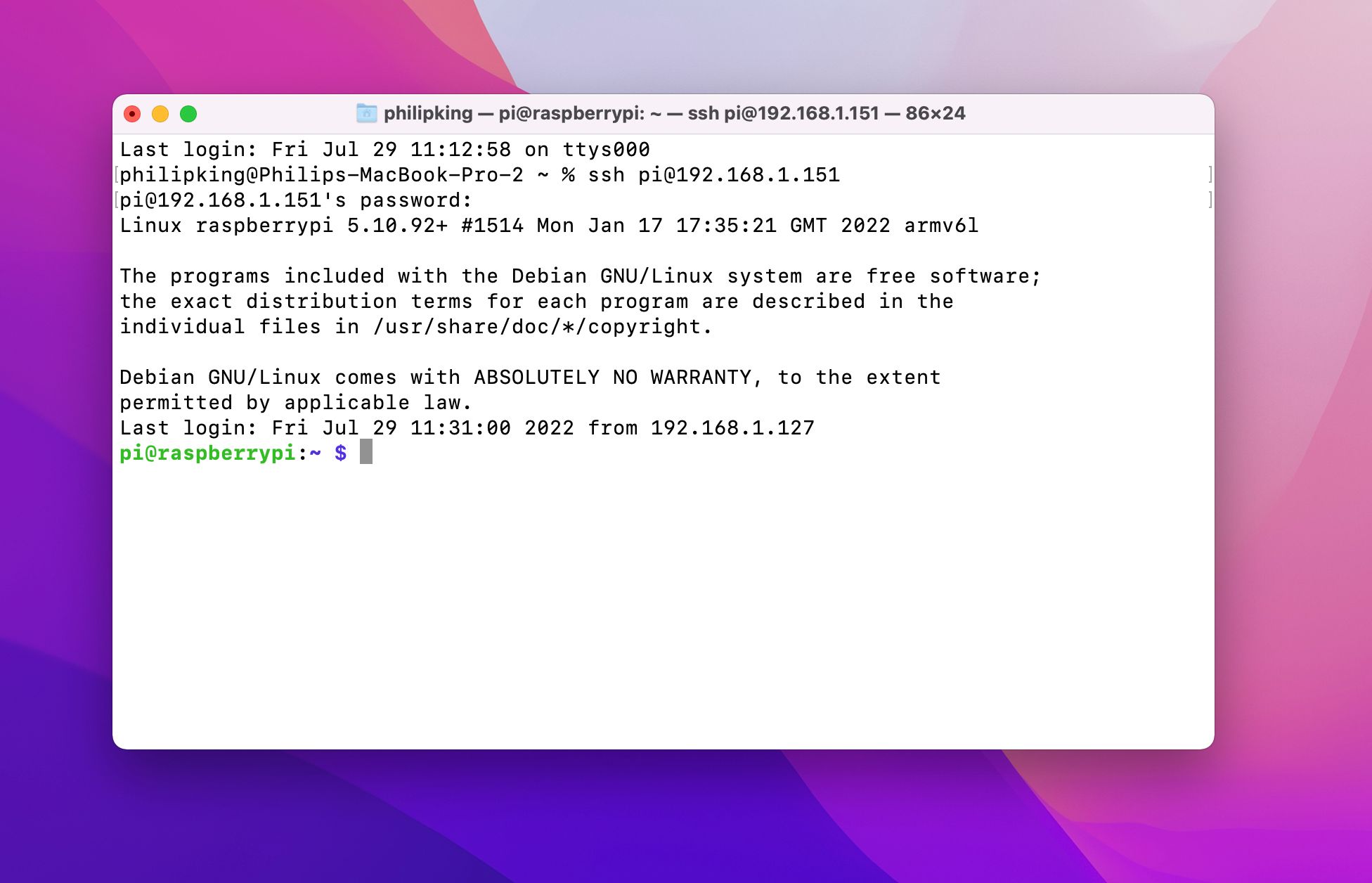

Betrachten wir ein praktisches Szenario mit einem Raspberry Pi. Das sichere Verbinden von Remote-IoT-Geräten mithilfe von P2P SSH auf einem Raspberry Pi ist zu einer wichtigen Fähigkeit für Technologiebegeisterte und Profis gleichermaßen geworden. Der Prozess umfasst mehrere unkomplizierte Schritte:

- SSH installieren: Stellen Sie sicher, dass SSH auf Ihrem Raspberry Pi installiert ist. Der Befehl

sudo apt-get update && sudo apt-get install openssh-serverist wahrscheinlich erforderlich. - Schlüsselpaare generieren: Verwenden Sie den Befehl

ssh-keygen, um ein RSA-Schlüsselpaar zu generieren. Dadurch werden ein privater Schlüssel (id_rsa) und ein öffentlicher Schlüssel (id_rsa.pub) erstellt. - Öffentlichen Schlüssel kopieren: Kopieren Sie den öffentlichen Schlüssel in die Datei authorized_keys auf dem Remote-Raspberry Pi. Sie können

ssh-copy-id user@remote_ip_addressverwenden, um dies zu automatisieren. - SSH konfigurieren: Bearbeiten Sie die SSH-Konfigurationsdatei (

/etc/ssh/sshd_config), um sicherzustellen, dass die erforderlichen Sicherheitseinstellungen aktiviert sind, z. B. das Deaktivieren der Kennwortauthentifizierung und das Aktivieren der schlüsselbasierten Authentifizierung. - Verbindung testen: Testen Sie die Verbindung mit dem Befehl

ssh user@remote_ip_address. Wenn dies erfolgreich ist, sollten Sie sich ohne Eingabe eines Kennworts verbinden können.

RemoteIoT bietet mehrere Vorteile, die es zur besten Wahl für die sichere Verbindung zu Ihrem Raspberry Pi über P2P SSH machen. Zu diesen Vorteilen gehören Benutzerfreundlichkeit, erhöhte Sicherheit und Kompatibilität mit einer Vielzahl von Geräten. Die RemoteIoT SSH-Schlüsselverwaltung ermöglicht die zentrale Verwaltung und Erkennung aller Authentifizierungsschlüssel und SSH-Anmeldedateien.

Das Beste aus beiden Welten im IoT: P2P- und VPC-Netzwerke mögen unterschiedlich klingen, aber zusammen sind sie eine perfekte Ergänzung für Menschen, die alle ihre Konnektivitätsgrundlagen abdecken möchten. IoT P2P ist ideal, um die Reaktionszeiten schnell und lokal zu halten, während IoT VPC-Netzwerke das Gesamtbild bearbeiten und alles gesperrt und organisiert halten.

Wenn Sie die erweiterten Schritte zur Integration von IoT VPCs durchgehen und Hardwaregeräte wie Raspberry Pi nutzen, können Sie die Leistung Ihres P2P-Netzwerks im IoT verbessern.

Die Technologie hinter P2P SSH bietet Skalierbarkeit und Leistung. P2P SSH kann eine große Anzahl von Geräten verarbeiten, ohne die Sicherheit oder Leistung zu beeinträchtigen. Diese Technologie nutzt die Leistung von IoT (Internet of Things) und P2P-Protokollen, um eine robuste und effiziente Netzwerkinfrastruktur zu schaffen. Die Flexibilität eines P2P-Ansatzes macht ihn zu einer idealen Lösung für eine Vielzahl von Anwendungsfällen.

Die Vorteile liegen auf der Hand. Unabhängig davon, ob Sie ein Hausautomationssystem verwalten, einen Server betreiben oder mit IoT-Projekten experimentieren, ist die Möglichkeit, von überall auf der Welt sicher auf Ihren Raspberry Pi zuzugreifen, von größter Bedeutung. P2P SSH bietet diese Möglichkeit.

| Funktion | Details |

|---|---|

| Technologie | P2P (Peer-to-Peer) SSH |

| Kernfunktion | Sicherer Fernzugriff und Verwaltung von IoT-Geräten |

| Wichtigste Vorteile | Erhöhte Sicherheit durch Verschlüsselung und Authentifizierung, Skalierbarkeit für große Installationen, geringe Latenz, verbesserte Fehlertoleranz |

| Anwendungsfälle | Smart Home Automation, industrielles IoT, Remote Server Management |

| Zugrundeliegende Protokolle | SSH, verschiedene Verschlüsselungs- und Authentifizierungsmethoden |

| Gerätekompatibilität | Raspberry Pi und eine breite Palette anderer Geräte |

| Netzwerkarchitektur | Direkte Peer-to-Peer-Verbindungen, wodurch zentrale Server überflüssig werden |

Standardmäßig ist die SSH-Schlüsselverwaltung fragmentiert und komplex. Diese nicht verwalteten SSH-Schlüssel sind anfällig für Angriffe durch böswillige Akteure. Mit der RemoteIoT SSH-Schlüsselverwaltung können Sie alle Authentifizierungsschlüssel und SSH-Anmeldedateien zentral verwalten und erkennen.

Die Zukunft des IoT hängt von einem sicheren und nahtlosen Fernzugriff ab. P2P SSH bietet eine robuste und effiziente Infrastruktur, unabhängig davon, ob Sie ein Hausautomationssystem oder eine IoT-Bereitstellung auf Unternehmensebene verwalten. Die Vorteile, einschließlich Benutzerfreundlichkeit, erhöhte Sicherheit und Kompatibilität mit einer Vielzahl von Geräten, machen es zu einer Top-Wahl für die Sicherung von Remote-IoT-Verbindungen.

- Bill Oreilly Love Age Relationships What We Know Now

- Find The Working Tamilblasters New Link Staying Updated