Ist es für Sie zunehmend schwierig, Ihre Internet der Dinge (IoT)-Geräte zu verwalten, insbesondere wenn sie sich hinter den Schutzbarrieren von Firewalls befinden? Die Möglichkeit, diese Geräte fernzusteuern und zu kontrollieren, ist kein Luxus mehr; sie ist eine Notwendigkeit in der heutigen, sich schnell entwickelnden technologischen Landschaft.

Die Verbreitung von IoT-Geräten, von intelligenten Haushaltsgeräten bis hin zu industriellen Sensoren, hat eine beispiellose Nachfrage nach Fernverwaltungsfunktionen geschaffen. Die Sicherheitsmaßnahmen, die diese Geräte schützen sollen, nämlich Firewalls, werden jedoch oft zu Hindernissen für den Zugriff, wenn Sie sich nicht im lokalen Netzwerk befinden. Dieser Artikel befasst sich mit den Feinheiten des Fernzugriffs auf IoT-Geräte und untersucht verschiedene Methoden, Werkzeuge und Best Practices, um eine sichere und effiziente Verwaltung zu gewährleisten.

Die Navigation durch die Komplexität des Fernzugriffs auf IoT-Geräte kann entmutigend wirken. Traditionelle Methoden wie Portweiterleitung, VPNs und Remote Desktop Protocol (RDP) können effektiv sein, erfordern aber oft technisches Fachwissen und eine sorgfältige Konfiguration. Darüber hinaus sind diese Methoden möglicherweise nicht praktikabel, wenn Sie keinen Zugriff auf die Routerkonfiguration des Netzwerks haben oder wenn Sie es mit Unternehmensfirewalls mit strengen Sicherheitsrichtlinien zu tun haben.

- Hdhub4u Bollyflix Free Movies Or Risky Downloads The Truth

- Tamilblasters Unveiled Is Free Movie Streaming Really Worth It

| Persönliche Information | Keine direkte Person im Fokus; Artikel behandelt technische Aspekte des IoT-Fernzugriffs. Stattdessen könnte man Informationen über einen führenden Experten im Bereich IoT-Sicherheit einfügen. Angenommen, wir verwenden "Dr. Anna Schmidt" als fiktive Expertin. |

|---|---|

| Vollständiger Name | Dr. Anna Schmidt |

| Berufliche Position | Leiterin der Forschungsgruppe für IoT-Sicherheit am Fraunhofer-Institut für Sichere Informationstechnologie (SIT) |

| Karriere Highlights | Promotion in Informatik mit Schwerpunkt auf Netzwerksicherheit. Mehrjährige Erfahrung in der Entwicklung und Implementierung von Sicherheitslösungen für IoT-Systeme. Leitung zahlreicher Forschungsprojekte im Bereich der IoT-Sicherheit, gefördert durch nationale und internationale Organisationen. Veröffentlichung von über 50 Fachartikeln in renommierten Fachzeitschriften und Konferenzen. |

| Forschungsschwerpunkte | Sichere Fernwartung von IoT-Geräten. Schutz vor unbefugtem Zugriff und Manipulation. Entwicklung von robusten Authentifizierungs- und Autorisierungsmechanismen. Anwendung von künstlicher Intelligenz zur Erkennung von Sicherheitsbedrohungen in IoT-Netzwerken. |

| Website | Fraunhofer SIT (Beispiel) |

Glücklicherweise gibt es Lösungen, und einige sind sogar kostenlos erhältlich. Android-Benutzer können beispielsweise problemlos verfügbare Tools und Techniken nutzen, um den Prozess zu vereinfachen und ihre IoT-Geräte fernzusteuern, ohne dass fortgeschrittene technische Kenntnisse erforderlich sind. Dies eröffnet eine Welt von Möglichkeiten, mit der Sie Ihre Geräte von überall auf der Welt überwachen und steuern können, vorausgesetzt, Sie haben eine Internetverbindung.

Der Eckpfeiler eines sicheren Fernzugriffs ist das Verständnis und die Implementierung robuster Sicherheitsprotokolle. Dazu gehören die Verwendung sicherer Passwörter, die Aktivierung der Multi-Faktor-Authentifizierung und die Aktualisierung Ihrer Geräte und Software mit den neuesten Sicherheitspatches. Es ist auch entscheidend, die richtigen Werkzeuge und Methoden basierend auf Ihren spezifischen Bedürfnissen und den Einschränkungen Ihrer Netzwerkumgebung auszuwählen.

Betrachten wir das Beispiel eines Raspberry Pi, einer beliebten Plattform für IoT-Projekte. Der Zugriff auf einen Raspberry Pi hinter einer Firewall oder einem Network Address Translation (NAT)-Router kann eine erhebliche Herausforderung darstellen. Ohne eine öffentliche IP-Adresse oder die Möglichkeit, Firewalleinstellungen zu ändern, werden traditionelle Methoden des Fernzugriffs äußerst schwierig.

- Beyond Netflix Why Downloaded Movies Still Reign Supreme Guide

- Hdhub4u Is Free Movie Streaming Safe Risks Amp Legal Alternatives

In solchen Szenarien kommen Tools wie ngrok und localtunnel ins Spiel. Diese Dienste erstellen sichere Tunnel zu Ihrem Raspberry Pi, sodass Sie von überall darauf zugreifen können, ohne die IP-Adresse des Geräts ermitteln oder Firewalleinstellungen ändern zu müssen. Das Kernprinzip besteht darin, eine ausgehende Verbindung vom Raspberry Pi zu einem Server herzustellen, der vom Tunneling-Dienst verwaltet wird. Dieser Server fungiert dann als Vermittler und leitet Ihre Remote-Zugriffsanforderungen an Ihren Raspberry Pi weiter.

Eine weitere leistungsstarke und oft übersehene Methode ist die Verwendung von SSH (Secure Shell). SSH bietet einen sicheren und verschlüsselten Kanal für den Fernzugriff, mit dem Sie nicht nur auf eine Befehlszeilenschnittstelle zugreifen, sondern auch andere Anwendungen wie VNC (Virtual Network Computing) für den grafischen Fernzugriff tunneln können. Dies ist besonders vorteilhaft für die Verwaltung und Überwachung von IoT-Geräten mit grafischen Benutzeroberflächen.

Einer der Hauptvorteile der Verwendung von Remote-Zugriffslösungen ist die Möglichkeit, Befehle und Batch-Jobs über ein Webportal an Ihren Raspberry Pi zu senden. Dies vereinfacht den Verwaltungsprozess und macht den direkten Befehlszeilenzugriff überflüssig. Es ermöglicht auch einen höheren Automatisierungsgrad, was erhebliche Zeit und Mühe sparen kann.

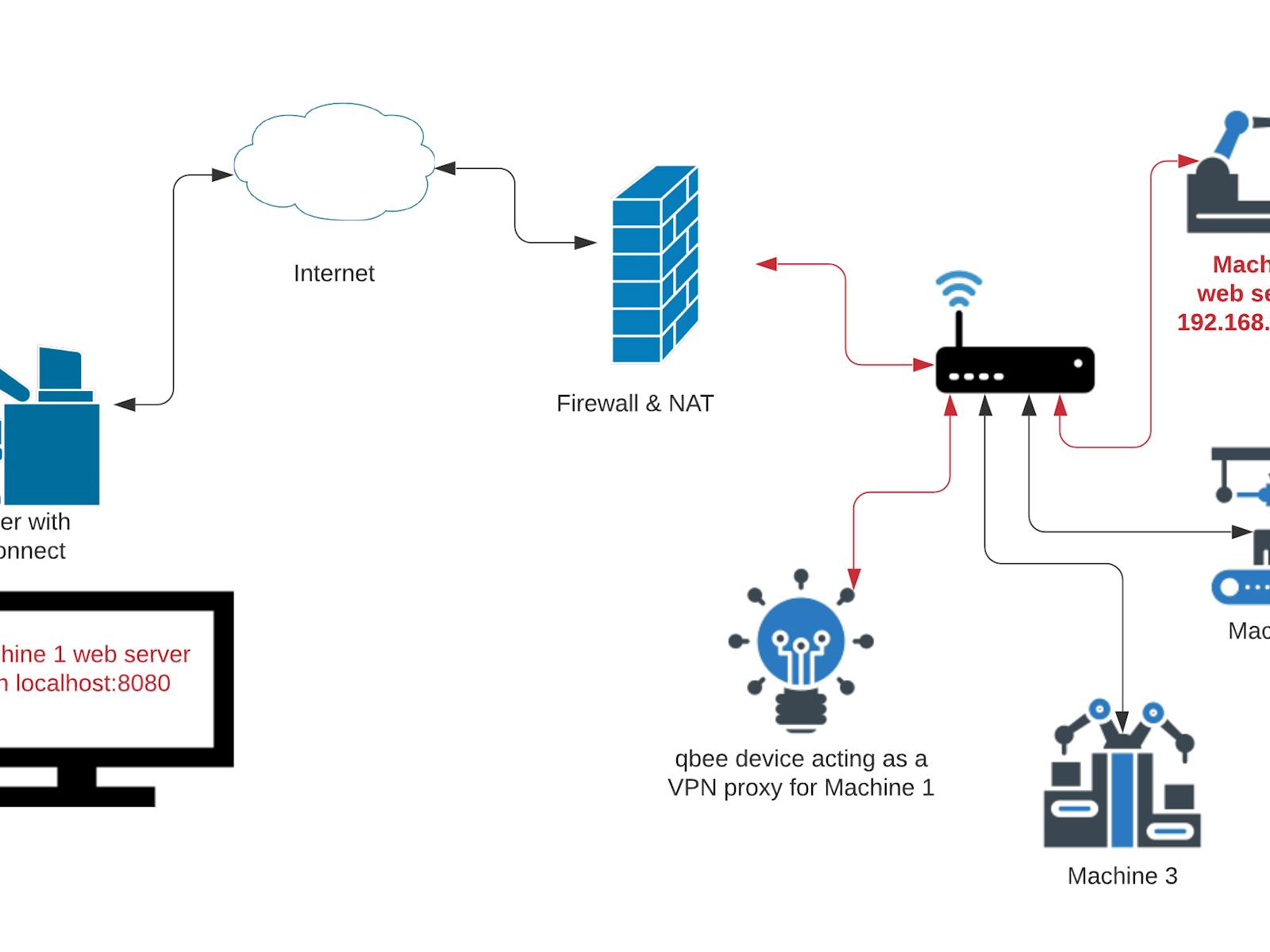

In Unternehmensumgebungen oder Netzwerken mit eingeschränktem Zugriff wird die Situation noch komplexer. Das Ändern der VPN- oder Firewall-Konfiguration kann ein umständlicher Prozess sein, der möglicherweise die Genehmigung der IT-Abteilung erfordert. In solchen Fällen bieten Lösungen wie RemoteIoT und SocketXP Alternativen, die diese Einschränkungen umgehen.

RemoteIoT bietet beispielsweise eine Möglichkeit, eine Verbindung zu Ihren Geräten herzustellen, auch wenn sie sich hinter einer Firewall oder einem NAT befinden. Dies wird durch eine sichere und effiziente Methode zum Herstellen einer Remote-Verbindung erreicht, ohne die Sicherheit zu beeinträchtigen. SocketXP bietet eine ähnliche Lösung, die Remote-SSH-Zugriff auf Ihre IoT-Geräte ermöglicht, ohne dass Änderungen an Ihrem WLAN-Router oder Ihren Firewalleinstellungen erforderlich sind.

Hier ist eine Tabelle, die die wichtigsten Funktionen und Vorteile dieser Lösungen zusammenfasst.

| Merkmal | RemoteIoT | SocketXP | ngrok/localtunnel | SSH mit Portweiterleitung |

|---|---|---|---|---|

| Zugriffsmethode | Proprietär | SSH-Tunneling | Tunneling-Dienst | Secure Shell |

| Firewall-Freundlichkeit | Ja | Ja | Ja | Erfordert Portweiterleitung |

| Keine IP-Ermittlung | Ja | Ja | Ja | Nein |

| Router-Konfiguration | Keine | Keine | Keine | Portweiterleitung erforderlich |

| Sicherheit | Hoch | Hoch | Hoch | Hoch |

| Kostenloses Kontingent | Ja | Ja | Ja | Ja |

Tabelle: Vergleich von Remote-Zugriffslösungen für IoT-Geräte

Die Sicherheit des Fernzugriffs ist von größter Bedeutung. Jede Methode, die Sie für den Fernzugriff auf Ihre IoT-Geräte wählen, sollte Verschlüsselung und Authentifizierung priorisieren. Stellen Sie bei den oben genannten Remote-Zugriffstools sicher, dass Sie, wo immer möglich, ein sicheres Passwort implementieren und die Multi-Faktor-Authentifizierung aktivieren. Halten Sie außerdem die Betriebssysteme und die Software stets auf dem neuesten Stand. Regelmäßige Sicherheitsaudits und Penetrationstests sind von unschätzbarem Wert.

Die Implementierung des Fernzugriffs für IoT-Geräte umfasst mehrere kritische Schritte. Zunächst müssen Sie das richtige Werkzeug oder die richtige Methode basierend auf Ihren spezifischen Anforderungen und Ihrem technischen Fachwissen auswählen. Als Nächstes müssen Sie die ausgewählte Software oder den ausgewählten Dienst sowohl auf dem IoT-Gerät als auch auf Ihrem Remote-Zugriffsgerät (z. B. Ihrem Computer oder Smartphone) installieren und konfigurieren. Dieser Prozess kann das Einrichten von Konten, das Generieren von API-Schlüsseln und das Konfigurieren von Netzwerkeinstellungen umfassen.

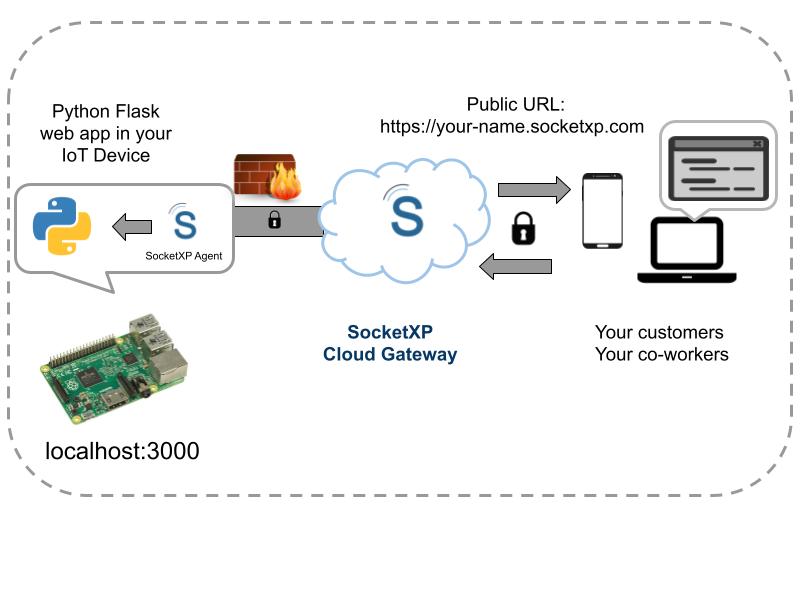

Werfen wir einen genaueren Blick auf die drei Schritte, die beim Einrichten von SocketXP für den Remote-SSH-Zugriff auf Ihr IoT-Gerät erforderlich sind, wie in der zugehörigen Dokumentation beschrieben:

- Installieren Sie den SocketXP IoT Agent: Installieren Sie den Agenten auf dem IoT-Gerät (z. B. Raspberry Pi).

- Registrieren und Verbinden: Registrieren Sie das Gerät und verbinden Sie es mit dem SocketXP-Cloud-Service.

- Remote-SSH-Zugriff: Verwenden Sie das SocketXP-Dashboard oder die Befehlszeilentools, um remote über SSH auf das IoT-Gerät zuzugreifen.

Dieser optimierte Prozess ermöglicht es Ihnen, eine sichere und effiziente Remote-Zugriffsverbindung ohne die Komplexität traditioneller Methoden herzustellen.

Das Verständnis und die Behebung dieser potenziellen Probleme sind für eine erfolgreiche und sichere Remote-Verwaltung von IoT-Geräten unerlässlich. Dies bedeutet die Verwendung verschlüsselter Kommunikationsprotokolle, starker Authentifizierungsmechanismen und regelmäßiger Sicherheitsaudits.

Im Kontext von AWS (Amazon Web Services) gibt es eine Vielzahl von Remote-Überwachungs- und -Verwaltungslösungen, die auf die spezifischen Bedürfnisse von IoT-Bereitstellungen zugeschnitten sind. Diese nutzen oft Dienste wie AWS IoT Device Management, das robuste Tools für das Geräte-Onboarding, die Konfiguration, die Überwachung und Remote-Updates bietet.

Die Hauptvorteile der Verwendung von RemoteIoT für die Verwaltung von IoT-Geräten sind: Zugriff auf Ihren Raspberry Pi hinter einer Firewall oder einem NAT-Router. Sie müssen die IP-Adresse des IoT-Geräts nicht ermitteln und keine Firewalleinstellungen ändern. Sie können direkt über SSH oder VNC von überall auf den Raspberry Pi hinter der Firewall zugreifen, als ob er sich im lokalen Netzwerk befände.

Da die Anzahl der miteinander verbundenen Geräte immer weiter zunimmt, wird die Möglichkeit, diese fernzusteuern und zu überwachen, immer wichtiger. Während Firewalls und Netzwerkkonfigurationen erhebliche Herausforderungen darstellen können, gibt es eine Reihe von Lösungen, um diese Hindernisse zu überwinden. Dieser Artikel hat einen Überblick über die verschiedenen Methoden, Werkzeuge und Best Practices gegeben und einen klaren Weg zur sicheren und effizienten Verwaltung Ihrer IoT-Geräte aufgezeigt, unabhängig von deren Standort oder Netzwerkkonfiguration.

Denken Sie daran, dass der Schlüssel zu einem erfolgreichen Fernzugriff nicht nur in der Auswahl der richtigen Werkzeuge liegt, sondern auch in der Einhaltung höchster Sicherheitsstandards und der regelmäßigen Überprüfung Ihrer Sicherheitsposition, um sich an die sich ständig weiterentwickelnde Bedrohungslandschaft anzupassen.

- Hdhub4u Exposed Is Free Movie Streaming Worth The Risk 2024 Guide

- Emily Compagnos Life Marriage Divorce Career More